Desde que la figura del hacker comenzó a salir a la luz, su imagen fue elaborada como la de un individuo solitario, sentado en la semipenumbra de una habitación, por horas y horas, frente al monitor de su computadora. A diferencia del hacker ético, del hacker no se ve su cara, no se sabe quien es. Posiblemente toma toneladas de café, mezclado con alguna bebida energética y come trozos de pizza o de cualquier tentempié que tenga a la mano, mientras lleva adelante su tarea de irrumpir sin permiso en sistemas informáticos con algún propósito innombrable.

Quienes que se dedican a combatir esta imagen negativa, y a las acciones mismas del hacker maligno, son conocidos como pentesters, o hackers éticos. Poseen las mismas habilidades que sus contrapartes del lado del mal, pero ponen sus conocimientos a la orden del mundo corporativo para mitigar los ataques que día a día reciben en su infraestructura tecnológica.

Lo que la mayoría de la gente esta lejos de imaginar es que un hacker ético debe dominar una amplia gama de destrezas, no solo técnicas, sino también sociales. Dependiendo del rol principal que desempeñe, el pentester puede terminar interactuando con la gerencia media y alta de una compañía, y hasta con varios de sus clientes. Para ello debe ser capaz de traducir el lenguaje de su mundo de bits y bytes hacia un discurso que pueda ser digerido por quienes toman las decisiones en la organización.

Como si no bastara, el hacker ético debe poder integrarse de manera fluida y eficiente a grupos de trabajo (equipo rojo / equipo azul / equipo púrpura), pues las tareas cotidianas programadas por la unidad de ciberseguridad casi siempre exigen la actuación en conjunto de los distintos miembros que la conforman.

A continuación nos enteraremos de cómo transcurre un día normal para un hacker “de los buenos”, lo positivo, y lo que no es tanto, de poder ejecutar parte de su trabajo desde su propia casa y algunas reglas básicas a considerar por aquellos que se inician en el interesante campo de la seguridad informática.

Cada hacker usa un sombrero, o varios

Cuando tienes el privilegio de desempeñarte como hacker ético puedes llegar a ejecutar muchas tareas distintas. Si bien es cierto que gran parte del trabajo tiene que ver con la aplicación de sus habilidades puramente técnicas, el hacker ético también tiene que aplicarse a la redacción de informes que, en ciertos casos, llegan a ser voluminosos, efectuar llamadas a los clientes o proveedores de software o hardware relacionados con la compañía, coordinar acciones mediante el uso del correo electrónico, realizar encuestas al personal y entrevistar a cargos clave dentro de la organización.

En la clasificación conocida de los piratas informáticos, el hacker ético es el que viste sombrero blanco. Los hackers éticos son aquellos que ponen sus conocimientos a la orden de las empresas a fin de descubrir las vulnerabilidades que puedan hacerla presa fácil de los hackers de sombrero negro, es decir, los piratas informáticos que violan las leyes e irrumpen en la estructura digital de una compañía con fines nocivos.

Como suele ocurrir en las películas de espías o de acción, el argumento se reparte solamente entre los buenos (hackers de sombrero blanco) y los malos (hackers de sombrero negro), pero tal como es en la vida misma, en el mundo de la piratería informática también existen otros matices. El hacker de sombrero gris, por ejemplo, es un individuo que a veces actúa dentro de los límites de la ética y otras, pues, no tanto. Hace y deshace según le convenga.

También nos encontramos a los “script kiddies”, o “chicos programáticos”, grupo al que pertenece el hacker poco experimentado, pero que ha aprendido a utilizar rudimentariamente algunas de las herramientas del oficio. A pesar de su falta de refinamiento técnico, este tipo de hacker puede ser uno de los más peligrosos, precisamente porque desconoce el alcance del daño que puede ocasionar con su labor.

Completan el reparto de piratas informáticos el hacker suicida, que hace lo que sea y se juega su libertada en cada ataque, sin importarle absolutamente nada. Siguen el “hacktivista”, quien echa mano de sus dotes digitales para apoyar a una causa que considera justa, y el ciberterrorista, un hacker con habilidades extraordinarias que busca crear pánico mediante la interrupción redes informáticas que soportan servicios vitales, basado en creencias políticas o religiosas.

Por último tenemos los hackers patrocinados por gobiernos, encargados de realizar labores de espionaje o sabotaje hacia otras naciones. Son quienes protagonizan una silenciosa, pero no menos peligrosa, “ciberguerra” entre los países del primer mundo.

Un día normal como hacker ético

Por lo general, el hacker ético comienza su trabajo cerca de las 8:am. Muchos de ellos trabajan desde su propia casa, o de manera remota, lo que les otorga suficiente flexibilidad como para levantarse diez minutos antes de conectarse, prepararse una buena taza de café y estar lo suficientemente alerta para cuando inicie la jornada.

El tipo de tareas que deba realizar en un día dependen realmente del cliente para el cual se esté haciendo un trabajo de pentesting y de la etapa en que se encuentre el desarrollo del mismo. Así, podríamos describir brevemente algunas de las principales actividades llevadas a cabo:

Escaneo de vulnerabilidades

Con esta actividad el hacker ético se encarga de identificar los agujeros de seguridad que puedan estar presentes en los servicios de un sistema o red informática. Una de las herramientas empleadas con regularidad en el escaneo de vulnerabilidades es Nessus de la firma Tenable, que, entre otras, se apoya en el programa Nmap para efectuar el chequeo de puertos y tratar de encontrar entradas. Nessus reporta las vulnerabilidades halladas y las posibles acciones de mitigación.

Los resultados de Nessus son analizados y categorizados por orden de importancia, para luego ser reportados en un informe al cliente. Lo importante a destacar aquí es que el escaneo de vulnerabilidades no implica la explotación (aprovechamiento de las mismas para la penetración del sistema).

Algunas organizaciones efectúan un escaneo de vulnerabilidades como medida profiláctica entre un pentest y otro. De esa manera se aseguran de estar al día con las actualizaciones de parches de seguridad y con los requerimientos de ley (cumplimiento).

Pentesting externo de la red

La prueba de penetración externa, o pentesting externo de red, es cuando un hacker ético intenta romper la seguridad de la red desde afuera, es decir, sin presencia física en las instalaciones de la organización ni acceso a su infraestructura digital. Lo que se persigue con esta prueba es simular un ataque de piratería informática que pudiera suceder en cualquier momento y desde cualquier punto del planeta.

A diferencia del escaneo de vulnerabilidades, es una prueba de penetración externa de red sí se intentará la verificación y el aprovechamiento de los agujeros de seguridad encontrados para su explotación. Todos los elementos de inteligencia recopilados durante la fase de reconocimiento serán empleados aquí con tal de lograr un ingreso exitoso a la red.

Herramientas como Metasploit, Nmap, Cobalt Strike y otras son comúnmente empleadas en este tipo de pruebas.

Prueba de penetración de red interna

En un pentesting interno podemos suponer que, como hacker ético, hemos superado la seguridad perimetral de la red y logrado penetrar a la infraestructura informática. Quien realiza la prueba interna de penetración dispone de acceso a la red mediante cable Ethernet o de manera inalámbrica pero sin ningún tipo de credencial, y desde allí tratará de recopilar información relevante para lograr comprometer la mayor cantidad de objetivos según el alcance de la prueba.

Durante el pentesting interno la mayor parte de las pruebas perseguirán romper la seguridad del Directorio Activo (entornos Microsoft Windows), y las herramientas empleadas para ello difieren bastante de las que se utilizan en las pruebas de penetración externas.

Pentesting de aplicaciones web

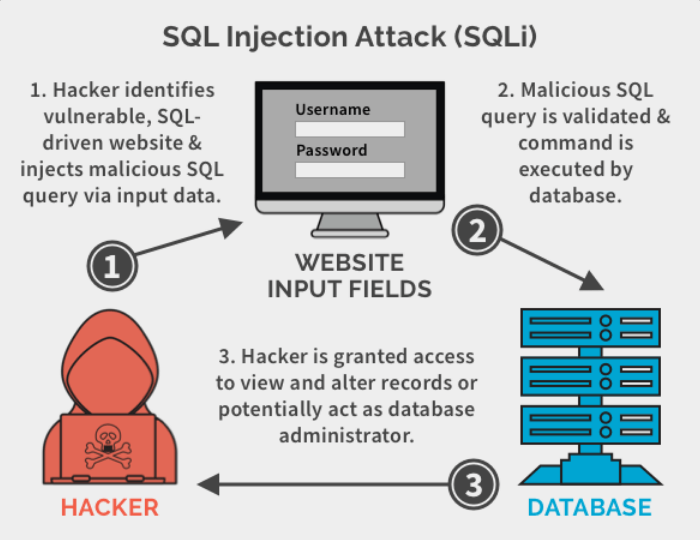

Con el pentesting de aplicaciones web lo que se persigue es probar la seguridad de un sitio web, tanto de consumo local (intranet) como global (Internet). Para intentar romper la entrada a un sitio web suele disponerse de varios ataques, entre los que se pueden mencionar la inyección SQL, el cross site scripting (XSS) y la inyección de entidad externa XML, donde un hacker interfiere con el procesamiento de datos XML de una aplicación.

En el caso de las aplicaciones o sitios web, cada vez es más frecuente emplear el marco y metodología proporcionados por OWASP, el Proyecto Abierto de Seguridad de Aplicaciones Web, por sus siglas en inglés. El OWASP persigue identificar y combatir las causas que producen fallas de seguridad en el software, y proporciona herramientas como WebGoat (formación y benchmarking), WebScarat (escaneo de vulnerabilidades) y DotNet (aseguramiento de entornos .NET) para ayudar en ello.

Pentesting inalámbrico

Como su nombre lo señala, esta vez se trata de romper la seguridad de la red inalámbrica de una organización. El caso con el que el hacker ético se enfrenta a menudo es el de tratar de ganar acceso a una red que emplea encriptación del tipo WPA2 personal o WPA2 empresarial.

Otro escenario que suele evaluarse es el de chequear el acceso bajo credenciales de invitado, para averiguar si los permisos han sido adecuadamente configurados y equipos o información sensible no se encuentre expuestos a este tipo de cuentas.

En las pruebas de penetración inalámbricas se utilizan herramientas como Aircrack, HostAPD, Omnipeek y Kismet.

Prueba de penetración física

El hacker ético puede verse inmerso en la tarea de comprobar la seguridad de las instalaciones físicas de un cliente, tratando de ingresar a las mismas por todos los medios disponibles y admisibles en el contrato de pentest. Entre otros factores, esta prueba puede evaluar la eficacia del personal de seguridad, los métodos de verificación de identidad para admisión, la distribución de equipos CCTV y la idoneidad de barreras físicas.

La ingeniería social, actos de distracción como simulación de incendios, alarmas injustificadas, palancas y llaves maestras se emplean a menudo en las pruebas de penetración física.

A diferencia del resto de las personas, el hacker ético sabe muy bien que la parte más débil de la ciberseguridad reside en los usuarios, en el personal de la empresa. Es lo que se conoce en el ambiente de la seguridad informática como las “fallas de la capa ocho”.

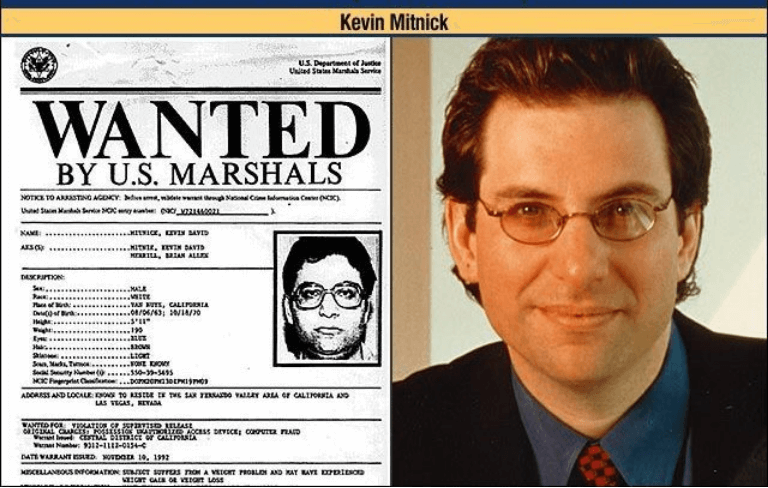

El primer pirata informático en alcanzar renombre, Kevin Mitnick, fue experto en ingeniería social, sabiendo aprovecharse de la manipulación de la gente para conseguir información relevante, la cual utilizaba luego para ingresar ilegalmente en sistemas de ordenadores.

En su libro “The Art of Deception” (el arte del engaño) Mitnick cuenta historias reales sobre la aplicación de ingeniería social, y de cómo puede ser utilizada para hackear una organización.

Por ejemplo, a un hacker ético pudiera encargársele el despliegue de una campaña de pishing (engañar al usuario con correos electrónicos forjados), o de vishing (conseguir información confidencial mediante llamadas telefónicas).

Evaluaciones de malware

Con las evaluaciones de malware lo que se pretende es traspasar la seguridad de la red objetivo mediante el uso de software nocivo, testeando la capacidad de las protecciones que el cliente dispone. De esta forma el hacker ético puede determinar hasta dónde es efectiva la defensa instalada de la red, y para averiguarlo codificará varios tipos de malware, de complejidad creciente, hasta conseguir penetrar el sistema.

Esta tarea suele asignarse a los miembros del equipo de seguridad que poseen mayor experiencia en programación.

Juntos, pero no revueltos

De acuerdo, la mayoría de los hackers trabajan solos, pero cuando forman parte de la plantilla de grandes compañías suelen organizarse en equipos según el tipo de actividad a desarrollar:

Red Team

En el Equipo Rojo (Red Team) se encuentran los expertos en ataques informáticos avanzados. Su especialidad es la ofensiva. Pueden estar a cargo de una masiva operación de escaneo de red o de una campaña de ingeniería social donde se pruebe la preparación del personal.

La gente del Equipo Rojo efectúa sus evaluaciones de manera subterránea, en secreto, a fin de tomar a su contraparte, los del Equipo Azul, desprevenidos. Debido a sus carácter ofensivo, los integrantes del equipo rojo estarán siempre dedicados a socavar las defensas informáticas de la organización.

Blue Team

El Equipo Azul, Blue Team, está compuesto por los especialistas en defensa de la red. Su labor consiste en anticiparse a los embates del equipo rojo, identificando proactivamente las amenazas y fortificando al máximo cada punto sensible de la infraestructura digital.

Al ejecutar una labor defensiva, el equipo azul deberá involucrarse también en la promoción de una cultura de seguridad informática entre el personal de la organización. Debido a auge del ransomware, los equipos azules se encuentran actualmente bajo presión extra en todas las organizaciones.

Purple Team

En el equipo púrpura se integran las habilidades del equipo rojo con las del equipo azul. El objetivo es la cooperación entre los dos para obtener como resultado el fortalecimiento de la ciberseguridad en la empresa.

El equipo rojo llevará adelante una serie de ataques que el equipo azul deberá tratar de detectar y mitigar. Los hallazgos de cada equipo se comparten al final, de modo que el estado de la seguridad informática de la compañía pueda mejorarse.

Depende del background

Lo visto hasta ahora sólo es una pequeña descripción de lo que diariamente un hacker ético realiza en puesto de trabajo. Las tareas específicas que se le asignen a un miembro del equipo rojo o del equipo azul tienen mucho que ver con su desempeño anterior en diversas especialidades.

Si el analista cuenta con experiencia como desarrollador web, entonces es el candidato ideal para revisar el código fuente de los servidores DMZ. Si ocupó posiciones de administrador o ingeniero de red, probablemente se le involucre con seguridad perimetral y fortalecimiento de servidores, conmutadores y enrutadores.

Independientemente de la tarea, la idea de retroalimentación entre equipos es prevalente, pues el objetivo de todos es el mismo: conseguir el máximo nivel de seguridad informática para la organización.

Pasando de la acción a la redacción

Cuando las actividades de evaluación culminan por fin, es momento entonces de comenzar con la redacción del informe. Parte de las tareas del hacker ético durante las fases anteriores de su trabajo fue documentar sus hallazgos, a fin de integrar posteriormente esta información en un informe.

Cada caso es distinto, y, dependiendo del alcance de las pruebas, el informe puede ser tan breve como dos páginas, o mucho mayor a eso. Por lo regular, la extensión promedio de un informe de pentesting es de veinte páginas.

Aparte del trabajo puramente técnico (las pruebas de penetración en sí) y la elaboración de informes, es probable que como hacker ético tenga también que relacionarse directamente con los clientes, lo que requerirá ejercer sus habilidades de interacción social. Se verá en la posición de tener que llamarles telefónicamente, mantenerles al tanto del desarrollo de las pruebas mediante correos electrónicos o reunirse en persona con ellos ocasionalmente.

Como analista de seguridad debes ser capaz de presentar tus hallazgos con la precisión técnica adecuada, pero el verdadero reto consiste en transmitir esta información a los cuadros gerenciales en una forma entendible, generalmente apoyado por tablas y gráficos para representar los datos de manera cuantitativa.

Trabajo remoto: todos queremos algo así

Tal como se dijo antes, muchas veces un hacker ético realiza su labor bajo la modalidad de teletrabajo, lo que significa que su casa es entonces su oficina, o una extensión de la misma. Trabajar desde casa, sin duda, ofrece varias ventajas, como el no tener que saltar fuera de la cama tan temprano, o el poder sentarse frente al computador sin tener que vestir corbata.

El tiempo del almuerzo puede aprovecharse también para tomar una pequeña siesta, salir a dar una breve caminata o enterarse de las noticias por televisión. Pero una de las cosas por las que se sienten mayormente bendecidas las personas que realizan teletrabajo es la de evitarse largas horas de atascos en el tráfico vehicular. El ahorro de combustible y el uso más eficiente del tiempo son algo que de verdad se agradece.

Sin embargo, la modalidad del trabajo remoto lleva consigo también algunas inconveniencias, sobre todo para los analistas de seguridad informática que recién se incorporan a la unidad. Cuando se asiste a una oficina, recibir asistencia de tus compañeros con experiencia es algo que se da natural , puedes acercarte a su cubículo o hacerle una consulta durante uno de los descansos.

Separados, pero conectados

Contar con este tipo de interacción es vital para los hackers éticos que están comenzando. A pesar de estar separados físicamente, los miembros de los equipos de seguridad informática se apoyan fuertemente en los canales de comunicación digitales para que el conocimiento fluya en la dirección correcta y se produzca la retroalimentación tan necesaria en este tipo de oficios.

Por supuesto, no todas las personas sentirán en falta el poco, o ningún, contacto físico, la cercanía del poder compartir momentos en la oficina y las experiencias que, en ocasiones, pasan a ser parte del anecdotario profesional personal.

La mayoría de la gente termina por descubrir que trabajar desde casa en realidad los hace más productivos. Los teletrabajadores sienten una mayor responsabilidad y se dan cuente de que poseen un mayor control de su tiempo; también se hacen conscientes de los distractores que antes les robaban los minutos, como quizá un compañero conversador que pasaba por el puesto mayor frecuencia que la deseada.

Abriendo el juego en un equipo de pentesters

Bien sea que realice su magia desde un cubículo en la compañía o en su cuartel personal desde casa, nuestro hacker ético debe conservar todo el tiempo en mente que es ahora un jugador de equipo y que se espera que base su participación en el grupo por los siguientes principios:

Mantener un espíritu colaborativo

Cuando se realizan labores de pentesting son necesarias altas dosis de concentración, lo que implica aislamiento. Ello no significa que cada analista va por su cuenta; cada uno está consciente de su rol en el equipo, pero también de que son un recurso en el que sus compañeros pueden apoyarse cuando llegan a un punto muerto. Los resultados del equipo dependerán de la sinergia generada entre todos los integrantes.

Los hackers se precian de ser individuos autodidactas y persistentes, que suelen hallar las soluciones a todo por sí mismos, pero de vez en cuando se enfrentan a una pared que no pueden escalar solos. Mostrarse dispuesto a ayudar cuando sea pertinente y a solicitar la orientación de otros si se encuentran estancados con algún problema hará que la labor del hacker ético sea fluida y amena, lo que beneficia a todo el equipo.

Compartir el conocimiento

Es habitual que los hackers se reserven muchos de los trucos que les funcionan mejor, por el simple hecho de que, sin dudas, invirtieron muchas horas de investigación y práctica para dar con ellos. La mentalidad de jugador de equipo que ahora debe prevalecer en el hacker ético lo llevará a ser generoso con lo que sabe, sin destapar todas sus cartas, eso nunca sucederá.

Cuando un hacker enseña a otro no le muestra cómo se resuelve el problema, sino que lo guía hacia la manera correcta de enfocar el problema para dar con la solución. Unos de los entrenamientos de mayor exigencia para quienes persiguen formarse como hacker ético son los que ofrece la firma Offensive Security.

Su lema “Try Harder” (esfuérzate más) tiene que ver precisamente con la voluntad que debe tener el estudiante de averiguar por su cuenta la información complementaria a la que recibe en el entrenamiento. Los que han pasado por los cursos de Offensive Security comentan: “debes estar dispuesto sufrir”. No en balde, para obtener la certificación básica (OSCP) el aspirante debe superar una prueba que dura 24 horas continuas.

En sus reuniones semanales los analistas de seguridad informática discuten nuevos métodos de ataque, herramientas, hallazgos interesantes y estrategias creativas de pentesting que puedan ser adoptadas por el equipo.

Ser solidario

En un equipo de pentesting nadie espera que alguien haga el trabajo de otro, pero siempre es alentador poder contar con un compañero solidario cuando el volumen de tareas pendientes se pone pesado. Si uno de sus colegas se halla en una situación parecida, ofrézcale su ayuda. Tome esa lista de direcciones IP y haga un barrido de ellas mientras su compañero de equipo da los toques finales a uno de los informes que debe entregar pronto. De esta forma se habrá ganado una mayor estima entre los integrantes de la unidad de seguridad informática.

Comunicación “mode on”

En todo momento el hacker ético debe mantener sus canales de comunicación con el resto del equipo encendidos. Esta viene a ser la condición “sine qua non” para que todos los principios anteriores cobren vida. Hacer preguntas, tomar notas, dar ideas, compartir un punto de vista, todo suma para que el equipo se retroalimente y sea cada día mejor.

Hacker ético: el héroe de la era digital

Sin temor a equivocarnos, podemos afirmar que un hacker ético no es en realidad ese individuo que nos han presentado en una habitación oscura, vistiendo una sudadera con capucha y violentando la red informática de alguna compañía.

Lo cierto es que los pentesters, o hackers éticos, son personas que no solamente poseen un dominio privilegiado sobre ciertas tecnologías, sino que además suelen disponer de un buen set de habilidades sociales, aunque esto último no sea uno de sus rasgos precisamente resaltantes, sin mencionar su capacidad para redactar resúmenes e informes.

Aunque realizan su labor muchas veces de manera remota, estos especialistas en ciberseguridad se encuentran cada vez en mayores ocasiones formando parte de equipos integrados por personas de talento increíble, donde el conocimiento se comparte y el alcanzar las metas planteadas se convierte en una cuestión de honor.

En una era donde la interconexión es la norma y el uso de dispositivos digitales móviles aumenta vertiginosamente, la relevancia de la seguridad informática se hace patente y la labor del hacker ético es ahora más importante que nunca.