La compañía británica de ciberseguridad Sophos advirtió de la existencia de un nuevo ransomware, que implementa una máquina virtual completa en equipos de redes empresariales y exige 1.580 BTC como rescate. Así lo anunciaron el pasado 21 de mayo a través de su página web.

El ransomware llamado «Ragnar Locker» se oculta en los dispositivos que ataca mediante la instalación de una máquina virtual completa. Según Sophos en un ataque que fue detectado recientemente, Ragnar Locker se instaló dentro de una máquina virtual Oracle VirtualBox con Windows XP.

La compañía de ciberseguridad explicó que Ragnar Locker utilizó como carga útil de ataque un instalador de 122 MB junto con una imagen virtual de 282 MB en su interior, todo ello para ocultar el archivo ejecutable del ransomware, de 49 KB, y así esquivar la seguridad del sistema.

«En el ataque detectado, los actores de Ragnar Locker usaron una tarea de GPO para ejecutar Microsoft Installer (msiexec.exe), pasando parámetros para descargar e instalar silenciosamente un paquete MSI diseñado y sin firmar de 122 MB desde un servidor web remoto». Sophos.

Cabe destacar que los paquetes MSI (Microsoft Installer) son paquetes de software que contienen información para automatizar instalaciones. En el caso del Ragnar Locker, el paquete MSI incluye una «instalación funcional de un antiguo hipervisor Oracle VirtualBox: en realidad, Sun xVM VirtualBox versión 3.0.4 del 5 de agosto de 2009».

Junto con esa instalación hay «un archivo de imagen de disco virtual (VDI) llamado micro.vdi, una imagen de una versión simplificada del sistema operativo Windows XP SP3, llamada MicroXP v0.82»; en dicha imagen es que está incluido el ejecutable del ransomware Ragnar Locker, explicaron desde Sophos.

La compañía británica agregó los blancos de ataque de Ragnar Locker son grandes organizaciones, y que el ransomware tiene la capacidad de moverse de forma lateral a través de redes de clientes y servidores de Windows.

Desde Sophos explicaron que los ciberdelincuentes tras Ragnar Locker roban información confidencial de compañías, a las cuales amenazan con hacer públicos dichos datos sino les pagan el rescate que solicitan en BTC:

«Se sabe que los adversarios detrás de Ragnar Locker roban datos de redes específicas antes de lanzar ransomware, para alentar a las víctimas a pagar. En abril, los actores detrás de Ragnar Locker atacaron la red de Energias de Portugal (EDP) y afirmaron haber robado 10 terabytes de datos confidenciales de la compañía, exigiendo un pago de 1,580 Bitcoin (aproximadamente $ 11 millones de dólares) y amenazando con liberar los datos si el rescate no era pagado». Sophos.

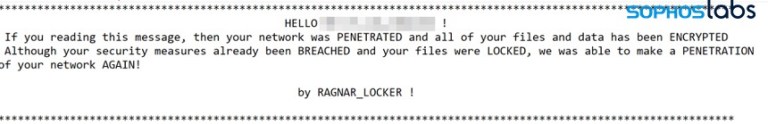

En el informe publicado por Sophos añadieron que el archivo ejecutable de Ragnar Locker es compilado exclusivamente por la víctima, puesto que la nota de rescate refleja el nombre de la víctima.

Sophos agregó que Ragnar Locker se encuentra en C: \ vrun.exe, y debido a que este se despliega dentro de la máquina virtual incluida en el paquete MSI, «su proceso y sus comportamientos pueden ejecutarse sin obstáculos, ya que están fuera del alcance del software de seguridad en la máquina host física»; en esta última los datos en unidades accesibles y disco son atacados por el proceso Vbox de Oracle VM, el cual es detectado como un proceso legítimo.

Rescates en criptomonedas

El mes pasado, la Organización Internacional de Policía Criminal (Interpol) emitió una advertencia sobre el aumento significativo de ciberataques con ransomware a sistemas de hospitales en medio de la crisis que se vive por la pandemia de COVID-19. La Interpol explicó que los ciberdelincuentes han intensificado sus esfuerzos para bloquear computadores de hospitales con un ransomware que exige grandes cantidades de BTC como rescate.

Por su parte, los operadores del ransomware conocido como Sodinokibi comenzaron a sustituir los rescates en la criptomoneda de Bitcoin por el criptoactivo de Monero, alegando mayor anonimato y privacidad. Estos hackers señalaron en un foro virtual que comenzaron a aceptar la criptomoneda de Monero (XMR) por la dificultad que representa su rastreo para los policías.

Imagen destacada por Katie White/ pixabay.com