No son tan seguras como dicen ser

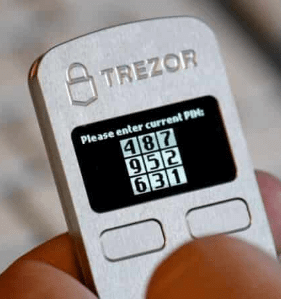

Si se sentía seguro manteniendo sus criptomonedas en su hardware wallet de TREZOR puede que deje de hacerlo después de leer este artículo. Y no es por menos, Kraken Security Labs ha necesitado 15 minutos para hackear distintos modelos de sus hardware wallet, específicamente Trezor One y Trezor Model T y sus derivados, como KeepKey.

Kraken descubre el posible ataque

Los investigadores de Kraken descubrieron esta vulnerabilidad el 30 de octubre de 2019 y se lo comunicaron a Trezor. El exchange ha decidido anunciarlo antes de que Trezor lo resuelva para que puedan estar protegidos.

Según afirma el exchange de criptomonedas, si alguien con suficiente conocimientos, malas intenciones tiene acceso a su hardware wallet durante 15 minutos, es capaz de dejarlo sin blanca.

Al realizar el ataque, el hacker tiene acceso a su encrypted seed (semilla encriptada) que está protegida por un código PIN que puede estar compuesto por una cifra comprendida entre 1 y 9 números.

Si bien el exchange ha necesitado invertir varios cientos de dólares en equipos, esta inversión puede reducirse a 75 dólares en hardware especializado.

Se necesitan cambios físicos en los modelos comprometidos

Desafortunadamente, Trezor se encuentra de manos atadas frente a esta situación. Son necesarios cambios físicos sustanciales en el modelo de los dispositivos para poder solucionar esta vulnerabilidad. El firmware del dispositivo es el que conduce a una vulnerabilidad de hardware inherente e irreparable sin realizar los cambios físicos mencionados.

Las seeds criptográficas y otros datos confidenciales son almacenados en dos microcontroladores de las wallets que es justamente donde se encuentra el problema.

Ataque a los microcontroladores

Kraken explica que provocando algunas fallas de voltaje adecuadas consiguió corromper los dos microcontroladores, que son los microcontroladores Cortex-M3 y Cortex-M4 basados en STM32. Esto permitió acceder al contenido de la memoria flash del microcontrolador y comprometer completamente la seguridad del contenido del dispositivo forzando el código PIN. Para ello necesitaron menos de dos minutos.

«Este ataque demuestra que la familia STM32 de microcontroladores Cortex-M3 / Cortex-M4 no debe utilizarse para el almacenamiento de datos confidenciales como semillas criptográficas, incluso si se almacenan en forma cifrada», señaló Kraken.

Protéjase

Este ataque es posible siempre que no se utilice la función «frase de contraseña» para proteger el dispositivo. Esta función hace que el ataque sea inútil por lo que, si utiliza alguno de estos dispositivos en riesgo, es aconsejable que utilice la protección de frase de contraseña para proteger sus cuentas.

Respuesta de Trezor

Trezor efectivamente confirma que estos ataques son posibles y que de sucederle, dejaría huellas en su dispositivo. Los dispositivos afectados mostrarán evidencias de manipulación pues es necesario abrir físicamente la carcasa para acceder a los microchips STM32.

Trezor también aconseja mantener el dispositivo lejos de extraños y utilizar la frase de contraseña.