Blockchain es una tecnología que sigue despertando el interés de individuos y empresas a lo largo del mundo, en gran cantidad de disciplinas. Sus aplicaciones potenciales parecen multiplicarse aceleradamente, y su alcance está aun por verse. Para Eric Anderson, el creador de Promether, la combinación de las cadenas de bloques, redes descentralizadas y la encriptación de última generación marcará el fin de la vigilancia que corporaciones y gobiernos ejercen en Internet, dando comienzo a una nueva era de anonimato, privacidad y seguridad en línea.

El año 2017 fue particularmente activo en el tema de la seguridad informática. Compañías de renombre como Verizon, Kmart, Equifax, Deloitte, la cadena de hoteles Hyatt, Uber y hasta eBay, entre otros, sufrieron las intrusiones de los piratas informáticos, donde se vieron comprometidos millones de registros de usuarios, sistemas de pagos, seguros y otros servicios.

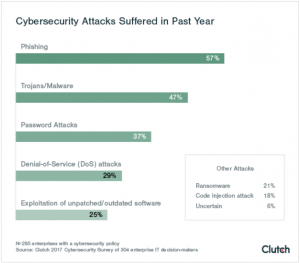

A mediados de ese año, la firma de investigación y análisis Clutch realizó un estudio entre compañías estadounidenses con plantillas mayores a 500 empleados, y fueron entrevistados un total de 300 altos cargos de IT en las mismas. Entre los hallazgos se encontró que mas del noventa por ciento de dichas empresas priorizan la comunicación de una política de ciberseguridad (85%) sobre su aplicación efectiva (66%). El 52 por ciento de los tomadores de decisiones encuestados describieron la aplicación de medidas de ciberseguridad de sus compañías como “moderadas”, mientras que sólo el 47 por ciento las calificó como “estrictas”.

Pero las grandes empresas no son el único interés de los hackers. Prácticamente toda compañía, equipo, organización, grupo, y personas naturales, independientemente del sector de actividad, están bajo la amenaza constante de los ataques cibernéticos.

El factor humano

De acuerdo al estudio de Clutch, el factor humano es uno de los vectores que tienden a ser explotados con mayor frecuencia por los hackers en las grandes empresas. Las políticas de BYOD (traiga su propio dispositivo) han permitido el ahorro de miles de dólares, al mismo tiempo que han presentado un desafío de seguridad en los entornos donde se ha implementado. Sencillamente, la configuración de tales políticas parece dejar por fuera el error humano, o la ingeniería social aprovechada sagazmente por los piratas.

Según Clutch, el phishing, o la recolección de datos confidenciales mediante correos electrónicos, mensajería instantánea o llamadas telefónicas, va a la cabeza de las amenazas de seguridad, reportándose en el 57% de los casos.

Infecciones de malware

Un estudio efectuado en 2016 por el Instituto Ponemon, una organización de investigación sobre privacidad y el manejo de la información, reveló datos alarmantes. El informe, titulado “Estado de la Detección y Prevención del Malware”, arrojó que más del 70 por ciento de las amenazas a la seguridad informática nunca son detectadas.

Se espera que para el año 2021 los daños causados por ciberataques y otros delitos relacionados alcancen daños cercanos a los US$ 6.000 millones. Es evidente que los programas antivirus para servidores y usuarios finales son insuficientes, y una estrategia de defensa más completa se hace necesaria.

Fallas en la nube

Aunque miles de compañías siguen migrando gran parte de sus operaciones hacia “la nube”, por los considerables ahorros en infraestructura y soporte que esto significa, esta tecnología no escapa tampoco a los ataques de seguridad. Al parecer, la nube ha sido sobreestimada en este particular.

Anderson, el fundador y CEO de Promether, opina que las cadenas de bloques, gracias a su enfoque descentralizado y propiedades criptográficas, son capaces de proveer mayor seguridad que la nube.

Promether, verdadera privacidad y seguridad

La plataforma de Promether pretende encargarse de la seguridad y privacidad de los datos manejados por las aplicaciones (dApps) que se adhieran a ella, dejando a los programadores preocuparse por los aspectos realmente funcionales de las mismas. Mediante la integración de redes descentralizadas, la tecnología ledger distribuida y las mas avanzadas capacidades criptográficas, Promether aspira poner el control de la información nuevamente en manos de los usuarios.

La propuesta de Promether

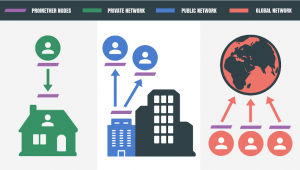

Esta iniciativa de seguridad promueve un concepto de “Red Simbiótica Adaptativa”, apoyada en componentes de Inteligencia Artificial y computación ubicua. Promether podrá admitir aplicaciones distribuidas, centralizadas o híbridas. Los datos fluirán a través de los nodos encriptados de la red, de manera completamente anónima.

El sistema esta basado en la colaboración entre tres capas: la red, las aplicaciones y los usuarios. Las aplicaciones conectadas a la plataforma aprovecharán las características de seguridad, privacidad y anonimato propias de Promether, siendo los usuarios los primeros beneficiados. Esto, unido a un esquema descentralizado de incentivos, podría establecer nuevas formas de interacción para las entidades en línea.

Características principales y beneficios

Debido a una variedad de problemas con los sistemas centralizados y descentralizados actuales, se requiere definitivamente más seguridad, privacidad, modularidad y escalabilidad. Promether se ha concentrado en proporcionar las siguientes mejoras:

• No hay tarifas por uso de la plataforma. Esto habilita el acceso a todos a las redes descentralizadas y las soluciones blockchain, no importa su capacidad financiera.

• Privacidad y una Red Privada Virtual (VPN) descentralizada. Los usuarios pueden crear conexiones anónimas y seguras hacia otras redes, sitios web restringidos por zona geográfica y navegar Internet protegidos de vigilancia malintencionada.

• Información compartida y almacenada de forma distribuida. Los datos pueden compartirse y guardarse de manera segura, sin la intervención de gobiernos o corporaciones, o la amenaza de piratas o terceros dañinos.

• Arquitectura basada en grafos hash y PoS escalable. Permite la escalabilidad y el buen desempeño de la red blockchain siempre, y su adaptación a nuevas tecnologías de ser necesario.

• VOIP con seguridad reforzada. Para comunicaciones instantáneas, libres de vigilancia y la exposición de contenidos o datos confidenciales.

• Contratos Inteligentes mutables e inmutables. Proporciona flexibilidad en la forma como son desplegados los contratos inteligentes, adaptándolos a diferentes ámbitos de uso.

• Encriptamiento de última generación. Todo el tráfico en la red está protegido por los algoritmos de Promether, asegurando así la confidencialidad de los datos.

• Compatibilidad “hacia atrás”. Soporta cadenas de bloques y aplicaciones existentes, sin costos añadidos.

PYRO, el token de Promether

PYRO, el token de Promether

Según el whitepaper de Promether, el token PYRO será meramente utilitario, para empleo exclusivo dentro del ecosistema nativo. Un total de 300 millones de tokens serán creados y distribuidos de distintas maneras.

El 10 por ciento será utilizado para incentivar el mantenimiento de la plataforma y para quienes ofrezcan recursos ociosos de sus propios sistemas (nodos) para el funcionamiento de la red. Tales recursos serían capacidad de almacenamiento en disco duro, memoria, ancho de banda y poder de procesamiento de sus CPUs o GPUs.

El 50 por ciento de los tokens estarían disponibles para los inversores privados y durante la ICO, cuando esta suceda. Los tokens adquiridos durante la preventa privada estarán sujetos a un periodo de espera de nueve meses o menos, antes de su entrega definitiva a los propietarios. Los PYRO destinados para la oferta inicial de monedas estarán disponibles de inmediato.

El documento técnico resalta que la utilidad de los token PYRO se derivará únicamente de su empleo para el acceso a recursos dentro de la plataforma Promether, y que la posesión de los mismos no conferirá a los usuarios derechos a ninguna capacidad de voto, activos, ganancias, capital u otra forma de valor o tipo de inversión financiera.

El restante 40 por ciento de los tokens se distribuirá entre los miembros fundadores, asociados estratégicos y empleados (20%), quienes pasarán por un período de espera razonable antes de su recepción, y 120 millones de PYRO se usarán para el desarrollo continuo del ecosistema, en actividades que promuevan el crecimiento de la comunidad Promether, airdrops, recompensas, desarrollo de dApps independientes y otras que se determinen en su momento.

Equipo de Promether

Sin dudas, la persona mas resaltante dentro de los miembros de Promether es Eric Anderson, por lo que vale la pena detenerse en algunos detalles de su vida que lo llevaron a la creación de esta iniciativa.

Anderson es una persona inquieta, que constantemente busca nuevas y eficientes formas de hacer las cosas. Cuando se determina por algo, olvida las partes teóricas de la conciliación laboral con la vida personal y se dedica de lleno a conseguir sus objetivos.

Todos los lenguajes conducen a C++

El temor al estancamiento parece ser el motor que impulsa a Anderson a luchar por alcanzar, como en los juegos de video, el siguiente nivel de complejidad. Esta necesidad de superarse lo condujo a aprender cuatro idiomas extranjeros al tiempo que cursaba estudios universitarios para una titulación en español.

Más que saber de cuantas maneras podía expresar una idea en diferentes lenguas, lo que interesaba a Anderson realmente era cómo se estructuraban los idiomas. Esta búsqueda de puntos en común la trasladó a su aprendizaje de lenguajes de programación, que comenzó por C y siguió con C++.

Dando un giro completo a su pregrado en el idioma español, Anderson se dedicó entonces a una maestría en ciencias de la computación de la Universidad Estatal de Arizona. Entró como empleado de medio tiempo en American Express sin haberse graduado todavía, lo que se convirtió en un empleo de horario completo al recibir su título de máster.

No pasó mucho tiempo antes de que Anderson sintiera que no estaba avanzando lo suficientemente rápido dentro de la compañía. Pensaba que lo tenían encajonado en un puesto donde sólo ejecutaba las funciones básicas de un desarrollador, pero él quería llegar más lejos, aprender más. Se decepcionó del nivel de sus colegas de rango superior, de los que esperaba un desempeño realmente sobresaliente, algo que lo desafiara. Fue entonces que puso su mirada en lo que pensaba eran los verdaderos maestros en lo que hacían: los desarrolladores de juegos y los piratas informáticos.

Un hacker en desarrollo

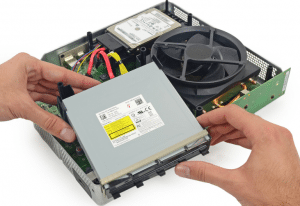

Insatisfecho con su trabajo, Anderson incursionó en la electrónica, haciendo proyectos caseros. Su punto de quiebre llegó luego de un episodio de hacking fallido a su aparato de Xbox. Había escuchado sobre una unidad de disco externa para esta consola de juegos que permitía a los usuarios mirar videos en alta definición con DVD Blu-ray. Anderson compró la unidad, los controladores, configuró todo según las instrucciones del hack y no funcionó.

Y no es que el truco saliera del todo mal. Anderson fue victima de la obsolescencia programada del hardware; el monitor de su pc era ya demasiado viejo como para soportar las imágenes reproducidas en alta definición. Frustrado, sintió que ya era el momento de hacer las cosas por sí mismo, se propuso romper el cifrado de los DVD Blu-ray y lo consiguió.

Fue este hecho el que lo acercó a un grupo de hackers que vieron en Anderson un espíritu afín. Con el tiempo, Eijah (alias de Anderson en la comunidad de piratas informáticos) terminó siendo conferencista en DEF CON, la conferencia anual más importante sobre hacking en los Estados Unidos, donde se ha presentado durante cinco años seguidos.

En sus apariciones, Anderson pregona la importancia de la privacidad y la seguridad, el rechazo a la vigilancia y controles ejercidos por los poderes constituidos, y la lucha por la verdadera libertad, aplicando las habilidades de piratería a problemas realmente importantes.

Demonsaw, juegos y seguridad

Anderson pasó varios años como desarrollador de juegos para Activision y Rockstar Games, e intervino en la codificación de títulos tan conocidos como Grand Theft Auto (5 y 6), Max Pain 3, Red Dead Redemption 2 y Guitar Hero (5 y 6).

En 2014 lanzó Demonsaw, un programa para compartir archivos de manera segura, descentralizada y anónima, en el que había estado trabajando durante casi todo el año anterior. Según él, todas las arquitecturas de red husmeaban en exceso los contenidos de sus directorios, y eso era algo a lo que tenía que poner fin. A pesar de cumplir por completo con las expectativas de seguridad y privacidad, Demonsaw no fue un éxito, debido a la poca amigabilidad de su interfaz.

Ahora, Promether ocupa casi todo el tiempo de “Eijah”. Tomando como lección aprendida lo ocurrido con Demonsaw, quiere hacer de este nuevo proyecto una opción mucho mas atractiva desde el punto de vista del usuario final. “La gente común no piensa regularmente en la privacidad o en la seguridad. Entienden de comodidad y conveniencia”, dice Anderson. Por ello esta enfocado en ofrecer, con Promether, seguridad avanzada mediante una interfaz sencilla e intuitiva.

Se espera que el producto mínimo viable (MVP) de Promether, una aplicación de mensajería llamada “Contacto”, salga a la luz durante el último trimestre de 2018.

El año pasado, Anderson trabajó por corto tiempo junto a John McAfee, anterior desarrollador de antivirus y mejor conocido ahora como fuerte promotor de las monedas digitales. “Su visión ya no es precisa”, dice Eijah sobre McAfee, “pero aprendí de él, sobre todo lo que no debo hacer”.

Asociación estratégica con Holo

El pasado 5 de junio, Holo, la reciente plataforma de computación distribuida en la nube construida en Holochain, hizo pública su asociación estratégica con Promether, algo que ha sido posible luego de meses de conversaciones entre las partes. Aunque no se han dado a conocer mayores detalles de la colaboración, la seguridad y desarrollo serán los ejes principales de esta unión. Por algo la han denominado “Strategic Security Partnership”.

Para comenzar, Promether proporcionará acceso exclusivo a Holo para las pruebas alfa/beta de su MVP “Contacto”, una aplicación de mensajería instantánea segura que está a punto de ser lanzada oficialmente y que será la primera en ejecutarse en la red Promether. Holochain servirá como puente flexible para aplicaciones P2P hacia puntos de anclaje seguros en Promether.

El historial profesional de Eric Anderson es significativo, y el equipo que ha armado en Promether está compuesto por expertos en hacking, programación, ciberseguridad y administración de redes. Seguramente la experiencia combinada de todos ellos es razón más que suficiente para que Holo escogiera a Promether para esta asociación.

“No se trata de hacer dinero, se trata de crear seguridad, combinada con facilidad de uso”, dice Anderson acerca de su proyecto. Siendo Eijah una persona tan determinada, podremos esperar hacer “Contacto” en los próximos meses y ver desplegado el conjunto de servicios de Promether en 2019, como está previsto.